|

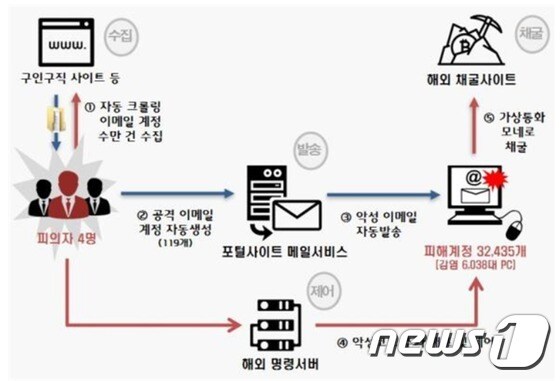

| 가상화폐 악성코드 유포 범행 개요도. 자료/경찰청. © News1 |

기업 인사담당자의 이메일로 암호화폐(가상화폐) 채굴이 가능한 악성코드를 담은 입사지원서를 보내 PC 6038대를 감염시킨 일당이 경찰에 붙잡혔다.

경찰청 사이버안전국은 8일 기업 인사담당자 등 3만2435개 계정에 암호화폐 악성코드를 담은 이메일을 보낸 피의자 4명을 검거해 기소의견으로 검찰에 송치했다고 8일 밝혔다. 암호화폐 악성코드 범죄로 인한 경찰의 첫 국내 검거 사례다.

경찰은 암호화폐 거래가 활발했던 지난해 악성코드 관련 범죄에 대한 첩보를 입수해 수사에 돌입했다.

피의자들은 정보보안전문가 김모씨(24), 벤처사업가 이모씨(24), 이모씨의 친동생 이모씨(21), 이모씨와 연인관계인 유씨(22)로, 이들 4명이 함께 사업을 진행한 것으로 드러났다.

이들은 암호화폐의 한 종류인 '모네로'를 채굴할 수 있는 악성코드를 기술적으로 담은 입사지원서를 각 기업 인사담당자 이메일에 총 9차례 유포한 것으로 밝혀졌다.

특히 기업 인사담당자들이 입사지원자 등 불특정 다수의 이메일 주소를 갖고 있다는 점이 범행의 타깃이 된 것이다. 입사지원 이메일이 왔을 때 인사담당자들이 이메일을 당연히 열어볼 것이라는 점도 범행의 이유가 됐다.

이들이 보낸 입사지원서는 이메일 제목만 있었고, 파일을 받아서 열어보면, 어떤 내용도 없는 공(空)문서였던 것으로 조사됐다.

유포사범들이 사용하는 암호화폐 악성코드는 채굴하게 되면 거래내역이 남지만 '모네로'는 공개는 되지 않고 익명성까지 있다. 이들은 모네로 2.23코인, 현금으로 100만원 상당을 지난해 10월부터 12월까지 채굴한 것으로 조사됐다.

하지만 경찰은 이들의 범행이 지난해 12월 이후로 거의 이뤄지지 않았다고 말했다. 그 당시 악성코드 발생과 동시에 보안업체가 발빠르게 대응했고, 또 암호화폐의 가격이 상승하던 시기다 보니 암호화폐 채굴의 난이도가 많이 올라간 상태였기 때문이다.

경찰 관계자는 "100여개 악성코드를 모두 탐지해 수집해보니, 악성코드 근원지인 IP가 1만3000여개 나왔다"며 "모두 해외 IP이며, 그중 국내 IP 하나를 특정했고 약 1년간 추적 끝에 검거했다"고 말했다.

경찰은 채굴 악성코드가 컴퓨터의 성능을 저하시키는 것 이외에도 한번 감염되면 24시간 최대 100%의 컴퓨터를 구동해 전기요금이 폭증할 수 있고, 기업 등에 대량 유포될 경우 국가적 손실로 이어질 수 있는 위험한 범죄라고 봤다.

경찰은 보안전문가 김씨와 벤처사업가 이씨에 대해 구속영장을 신청했지만 법원에서 반려됐다. 범행 관련 증거가 충분히 확보됐고, 해당 피의자들이 영장실질심사 당시 범행을 시인하고 반성했다는 게 이유였다. 또 채굴량이 당시 시세 100만원에 그쳐 금액이 크지 않다는 점도 들었다.

경찰은 "채굴 악성코드의 감염을 피하기 위해서는 △모르는 사람의 전자우편, 첨부파일 클릭 주의 △운영체제(OS), 자바, 백신, 인터넷 브라우저 등 최신 업데이트 유지 △유해한 사이트 접속 주의 및 광고 차단 △불법저작물 주의 등이 필요하다"고 말했다.

또 "갑자기 컴퓨터 성능이 저하되거나 평소보다 전기요금이 급격히 증가한다면 채굴 악성코드 감염을 의심해 봐야한다"고 덧붙였다.